無線の Man in the Middle (マンインザミドル)攻撃

先日(2017/10/16)にWPA2 の脆弱性が公表され話題になりましたが、その攻撃を調べていくなかで、無線でのMan in the Middle(中間者)攻撃が使われていることが分かりました。

有線であればデフォルトゲートウェイのMACアドレスを攻撃者のMACアドレスで詐称するARPポイズニングが有名ですが、無線ではこれは使えません。

その代わり、Channel-based Man in the Middle攻撃なるものがあり、今回のWPA2の脆弱性ではこれを利用しているようですので概要を調査しました。

Channel-based MitM の概要

Channel-based MitMの仕組みは種明かしをすれば単純でした。以下の手順で攻撃を実行します。

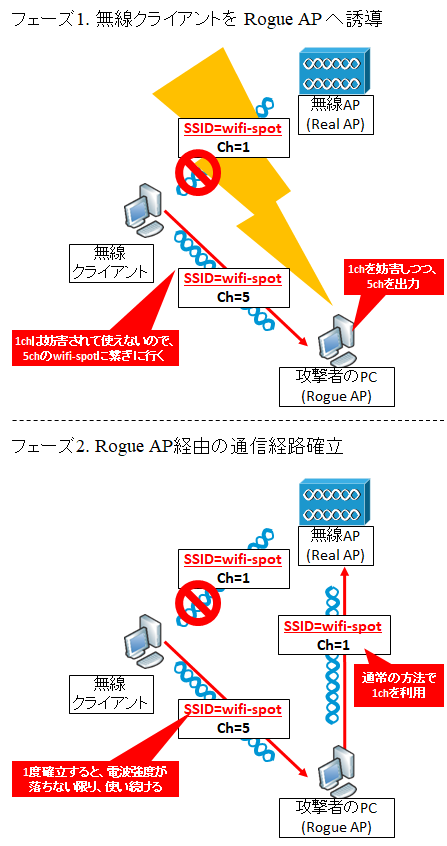

フェーズ1. 無線クライアントを Rogue AP へ誘導

攻撃者のPCは、間に入りたい無線AP(Real AP)の SSID を拾い、この Real AP が出力する無線チャネル(例えば 1ch)の妨害電波を出力し続け、クライアントPCがReal APに接続できないようにします。それと同時に攻撃者のPCは、Real AP の SSID を別の無線チャネル(例えば 5ch)で出力し、偽物の無線AP(Rogue AP)として電波を出力し、無線クライアントをこの5ch のWifi無線に誘導します。

フェーズ2. Rogue AP 経由の通信確立

一般的に無線クライアントは、あるチャネルの SSID に一度繋がると、その電波強度が一定閾値以下にならないと、そのチャネルのSSIDを使い続ける性格があるため、一度Rogue APへ無線リンクを確立したら、その後は妨害電波を止めます。結果として、無線クライアントと Rogue AP 間は5chで、Rogue AP と Real AP は 1ch で無線通信を行います。

参考文献

[1] Mathy Vanhoef and Frank Piessens. Advanced Wi-Fi Attacks Using Commodity Hardware, 2014.

コメント