管理ネットワークとマルチホーム

管理ネットワークとは一般に、主に [ ssh , rdp , snmp , syslog ] 等の管理者のみが必要とするネットワークプロトコルを通信させるネットワークのことを指します。

管理ネットワークには 2 つの方式があります。

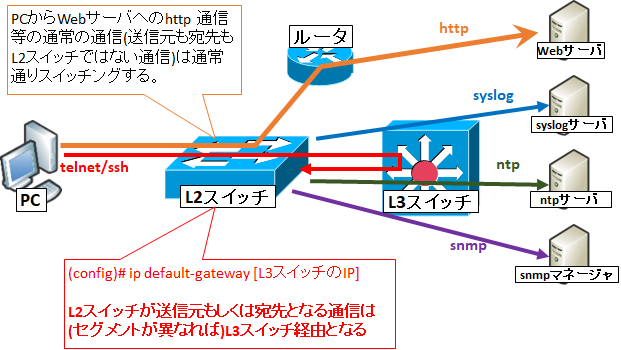

1 つ目は『インバンド (in-band) 方式』で、一般ユーザへのサービス提供に使うネットワークに相乗りさせる構成です。

2 つ目は『アウトオブバンド (out-of-band) 方式』で、管理専用のネットワークを使う構成です。

Windows や Linux でマルチホーム (NIC 2 枚) 構成とする理由の多くは、この管理ネットワークをアウトオブバンド方式で実装することです。

インバンド管理NWとは

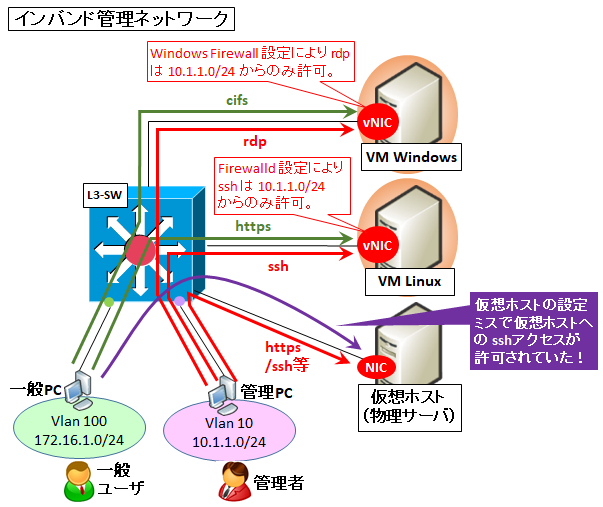

インバンドの管理ネットワークでは、管理者と一般ユーザは論理的に接続されたネットワークにいます。

基本的なアクセス制御により、ある程度は攻撃への耐性を持つことができますが、運用中のミスにより欠陥が出来やすく、情報漏洩などの重大インシデントに繋がりかねません。

アウトオブバンド管理NWとは

アウトオブバンド (oob) 管理ネットワークとは、一般ユーザへサービス提供するネットワークとは分離された、セキュアなネットワーク環境を言います。

一般ユーザへサービス提供するネットワーク用の NIC をサービス面、アウトオブバンド管理ネットワーク用の NIC を管理面、と呼んだりします。

分離はハードウェア的に分かれていたほうが望ましいですが、最近では VRF という NW 論理分割により作ることもできます。簡易な実装であれば VLAN と ACL により構成されます。

構成例を以下に示します。

VM には vNIC を 2 つ作ります (物理サーバで実現したいなら物理 NIC が 2 つ必要)。そして Windows Firewall や Linux firewalld は vNIC 毎にプロファイルやゾーンを分けます。

そしてサービス面の vNIC には ssh や rdp, snmp 等の管理系プロトコルアクセスは許可しません。

マルチホームのデフォルトゲートウェイ(ルーティング)

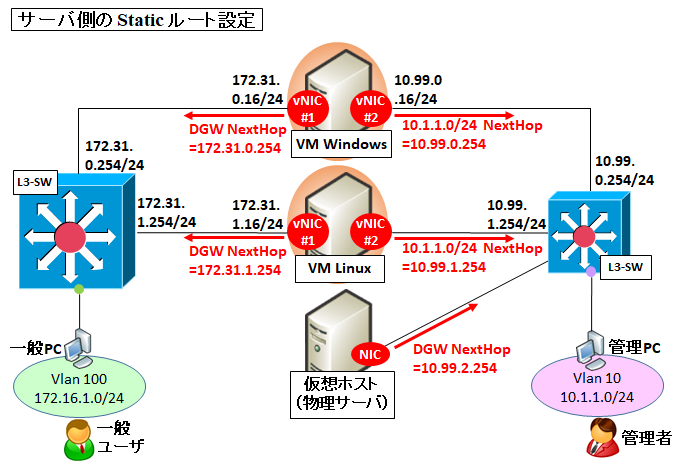

マルチホーム環境において、デフォルトゲートウェイは 1 つしか設定してはいけません。つまり、片方の NIC のデフォルトゲートウェイ設定は空欄にします。

両方に設定してしまうと通信が負荷分散で両方から送出されますが、基本的に管理面では通信ができない環境になっていることが多く、管理面から出て行った通信はどこかでドロップされてしまうからです。

一般的には、デフォルトゲートウェイはサービス面の NIC に設定し、管理面の NIC については必要に応じて個別スタティックルートを加えます。

例えば以下の例だと 10.1.1.0/24 への Static ルートとして NextHop=10.99.0.254 や 10.99.1.254 を加えます。

なお、Windows のスタティックルート設定は以下を、

Linux (RedHat, CentOS系) のスタティックルート設定は以下を参照下さい。

サーバのアウトオブバンド管理用NIC

最近の物理サーバのマザーボードにはアウトオブバンド管理用の NIC が搭載されてます。これは通常の OS へのアクセスではなく、メーカ独自のハードウェア管理ソフトへのアクセスが可能となります。

この機能は、リモートから OS の操作ができたり、OS がハングアップしたもしてもハードウェアの状態が見れたり、電源の ON/OFF (つまり OS の shutdown/start) ができたりします。

呼び名はメーカによってまちまちで、HP であれば iLO (読み方:アイロ、アイエルオー)、Dell であれば iDRAC (読み方:アイドラック)、富士通であれば iRMC、NEC であれば BMC と呼ばれます。

管理ネットワークを構成する上での注意点

プロキシ経由での https コンソールアクセスを意識する

コンソールアクセスは管理 PC が存在するセグメントをしっかりと定義し、そこからのアクセスのみを許可します。

サーバ間でのコンソールアクセスは極力避けるべきです(必要があれば最小限に)。被害が広がるケースもあります。

例えば最近は Web コンソールも増えています。一般ユーザがプロキシサーバ経由で裏からコンソール画面を表示させる、ということも起こりえます。

Active Directory のドメインコントローラのマルチホーム

ドメインコントローラのマルチホーム (NIC が 2 つ以上ある)構成においては、管理ネットワーク側のセグメントの vNIC の IP アドレスを DNS に登録させてはいけません。

Active Directory ではドメインコントローラの負荷分散は DNS ラウンドロビンで実現しています。クライアントからは管理ネットワークにアクセスできないように構成しているので、ラウンドロビンで管理ネットワーク側の IP アドレスが返された場合はタイムアウトを待ち、その後に別の IP アドレスを使ってドメインコントローラへアクセスすることになるため、ログインに時間が掛かったり、通信エラーが出たりするなどの弊害が出てきます。

DNS への登録をさせない設定等の対処法については、以下サイト等を参考にして下さい。

コメント