DMZ とは

DMZ とは De-Militarized Zone (非武装地帯) の略で、IT 用語の解釈では『社内のサーバをインターネットからアクセスさせたいけど、社内の他のサーバとは分離したいときに使う NW 構成』のことです。

公開サーバとして一般的なのは Web サーバ、DNS サーバ、メールサーバです。

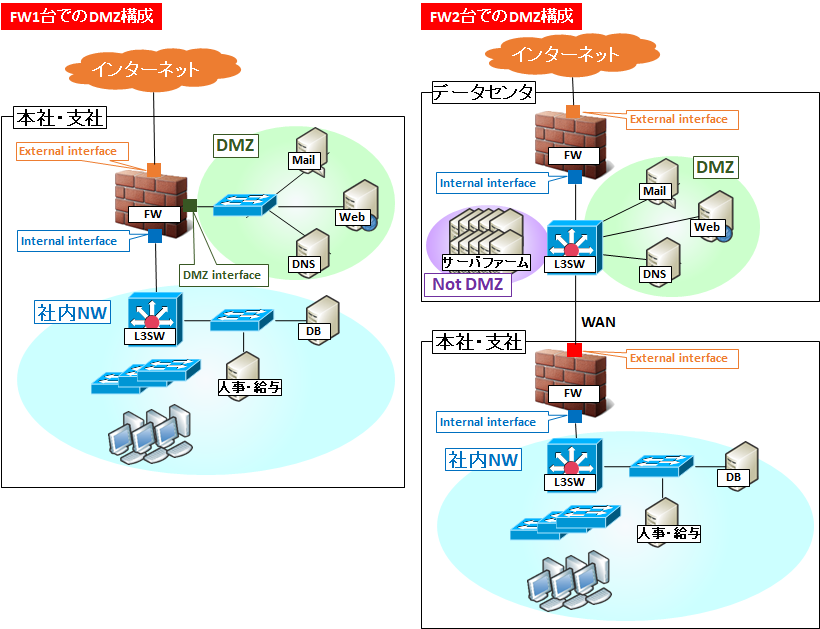

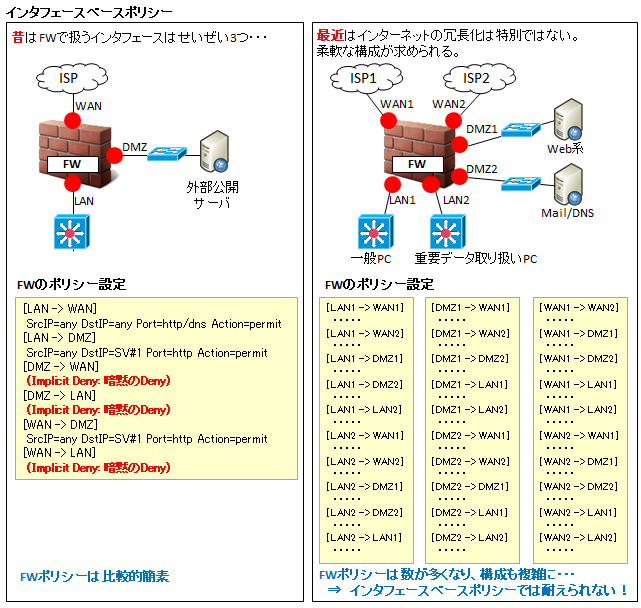

DMZ の具体的な構成例としては以下の 2 パターンが有名です。FW 1 台で DMZ 専用インタフェースを設けるパターンと、FW 2 台で挟み込むパターンです。

どちらも同じことができますが FW 1 台構成のほうがより一般的です。FW 2 台構成は例えばデータセンタなど WAN を挟むときに使われることがあります。

DMZ でできること・できないこと

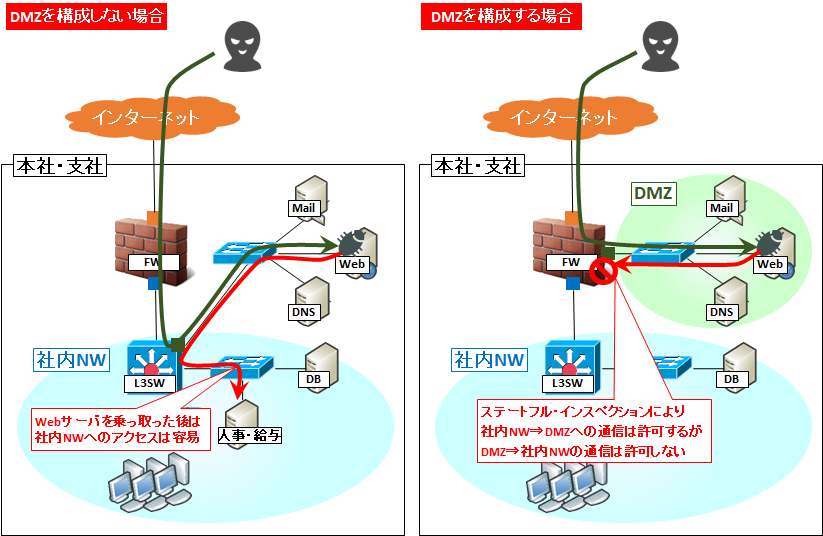

DMZ を構成しない場合、インターネットに公開するサーバと公開しないサーバの間にファイアウォールは存在しません。なのでもし公開サーバが脆弱性を突かれて乗っ取られた場合、他のサーバも危機に晒されやすいです。

DMZ を構成することで、乗っ取られたサーバから他の非公開サーバやクライアント等の社内 NW への通信は、FW のステートフルインスペクションにより防御できます。

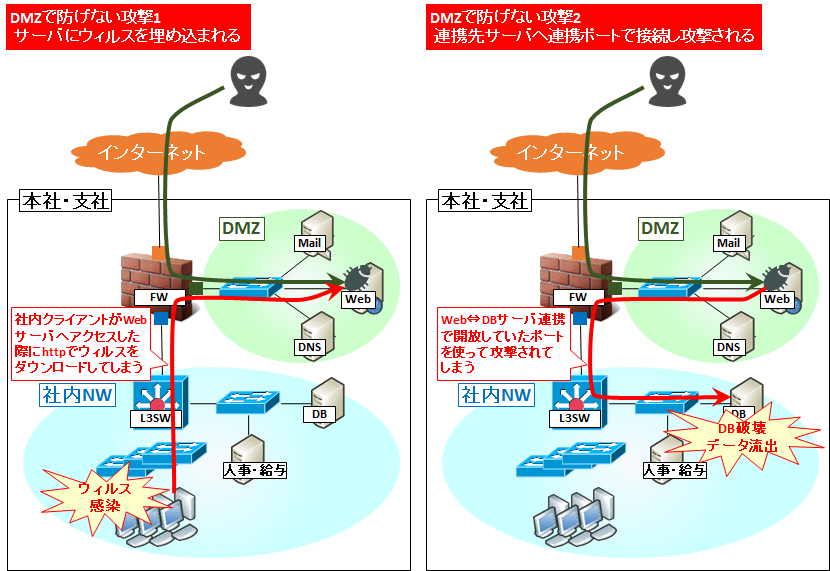

ただし、社内 PC から DMZ のサーバ通信は通常許可することが多く、例えば公開サーバにウィルスを埋め込まれてしまった場合は社内の非公開サーバやクライアント等の社内 NW に被害を及ぼす可能性はあります。

また、公開サーバから社内の非公開サーバ (メールリレー先やデータベース等) を連携のために通信許可している場合は公開サーバから許可された TCP/UDP ポートを使って悪意あるデータを送りつける可能性もあります。

このセキュリティについては DMZ 構成では防げません。別途、アンチウィルスソフトなどのエンドポイントセキュリティ(端末側で行う防御策)で防ぐ必要があります。

つまり DMZ 構成にしようがしまいが、ファイアウォールによる防御を行った上でサーバを公開すれば、その公開サーバのセキュリティ強度は変わりません。変わるのは、万が一公開サーバが乗っ取られた場合の、社内 NW へのセキュリティ強度です。DMZ を構成することで、乗っ取られたサーバから容易く社内 NW に侵入させないようにできます。

DMZ とは、DMZ に配置した公開サーバを守る用途ではなく、むしろ内部の非公開のサーバやクライアントのセキュリティを保つための構成なのです。

WebサーバとDBサーバを同一筐体に実装し、DMZに配置することのリスク

最近は Web アプリケーションでデータベースを使う構成が増えています。このとき議論の対象になるのが、Web サーバと DB サーバの分離です。

本来であれば分離すべきこれらのサーバを、コストが安くなるから、という理由で 1 つにしてはどうか、という提案がなされることがあるようです。

データベースにどのようなデータが乗るかにもよるのですが、基本は分離すべき、それでもしたいならリスクを承知した上で実施すべきでしょう。

分離しない場合のリスクとしては、Web サーバが乗っ取られた場合の DB への攻撃バリエーションが格段に増えることです。

脆弱性はいつ未知から既知になるか分かりませんので、どのような攻撃が為されるか分かりません。既知の脆弱性を防ぐことも大事ですが、それだけでは不十分です。

大事なのは、未知から既知になった場合にも影響を受ける可能性が少なくなるように構成を組むことです。

まとめ

- DMZ は公開したい社内サーバがあるときに使うことでセキュリティ向上が見込めるが、万能ではない

- セキュリティを高める対象は DMZ にある公開サーバよりもむしろ社内にある非公開サーバ

- セキュリティは既知の脆弱性を防ぐことも大事だが、未知のものが既知になっても影響を受けにくいような NW 構成にしておくことも大事

コメント