Warning: Undefined array key "url" in /home/nesuke2/milestone-of-se.nesuke.com/public_html/wp-content/plugins/code-snippets/php/snippet-ops.php(663) : eval()'d code on line 2

ファイアウォールとは

ファイアウォールとは、IP 通信のアクセス制御を行い、不正な通信を拒否する仕組みを持つ機器です。

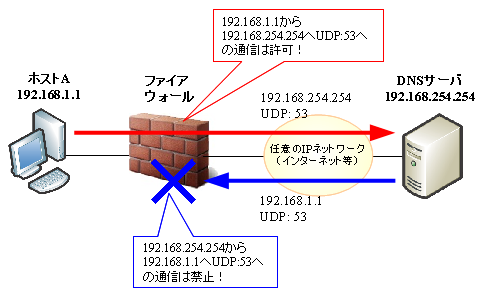

ここで言う不正な通信とは、あらかじめ許可すると決められた送信元、宛先、TCP/UDP のポート番号のセット以外の通信(つまりあらかじめ通信してはいけないと決められている通信)のことです。 (後述する悪意のある通信とは異なりますので注意して下さい。)

あらかじめ許可する通信、拒否する通信を決めることを『ポリシーを決める』と呼び、これらの通信ルールをポリシー、セキュリティポリシー、ルール等と呼びます (メーカにより異なります)。

ファイアウォールではまず、このポリシーを設定します。ファイアウォールはその設定の通りに通信の許可・拒否を実行します。

例えば、『送信元 IP : 192.168.1.1, 送信元ポート番号 : any ⇒ 宛先 IP : 192.168.30.1, 宛先ポート番号 : 80 のみを 通信許可する』というポリシーを決めた場合、これ以外の通信を不正な通信とし、パケットを破棄します。

ファイアウォールの種類と例

ファイアウォールには大きく分けて 2 種類あります。

- NW 機器のファイアウォール

- PC 等の端末のソフトウェアとして提供・設定されるファイアウォール

1. NW機器のファイアウォール

下記に、1. の NW 機器のファイアウォールの動作例を示します。

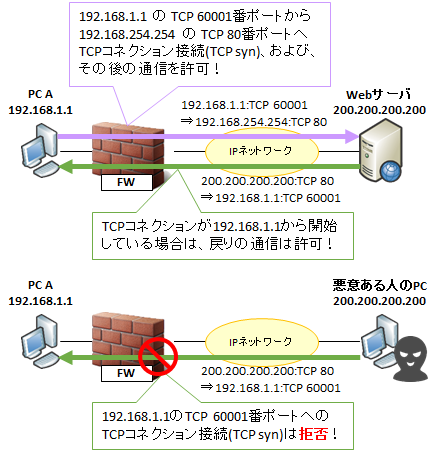

NW 機器のファイアウォールのルータとの機能の大きな違いは『ステートフル・インスペクション』と『UTM』です。UTM については前述した、悪意ある通信も検知・ブロックすることができます。

ファイアウォール製品のメーカーや種類としては、PaloAlto 社の PA シリーズ、Fortinet 社の FortiGate シリーズ、Cisco 社の ASA シリーズ、Juniper 社の SRX シリーズ、SonicWall 社の NSA シリーズ、チェックポイント社の SG シリーズなどがあります。

また、最近のトレンドとしてはアプリケーション識別やユーザ識別などが可能な次世代ファイアウォールがシェアを伸ばしてきています。

アプリケーション識別では、ポート番号ではなく、通信の中身を見て識別。例えば tcp : 80 番以外であっても http の通信であれば許可する設定ができたり、ポート番号を指定せずに P2P ソフトを拒否する設定ができたりします。

もう少し詳細については以下をご参照下さい。

また、ユーザ識別では、FW を通過する際に特定の送信元/宛先の通信については Web 認証 (CaptivePortal 認証) をさせたり、AD 連携により AD 認証の情報を引っ張ってきて IP とユーザを紐づけ、セキュリティポリシーにユーザを特定したり、ログ上に IP だけでなくユーザ名を表示させることができたりします。

2. PCやサーバ等にソフトウェアとして提供・設定されるファイアウォール

PC やサーバ等にソフトウェアとして提供・設定されるファイアウォールには、Windows ファイアウォール、Linux の firewalld、TCP wrapper、iptables、アンチウィルスソフトに付属しているファイアウォールがあります。

起動している PC 宛に Ping が飛ばない場合は、これらの FW を確認し、一時的に OFF にして確認してみると良いでしょう。

コメント

はじめまして、いつも参考にさせていただいています。

L3SWのACLとFWのポリシーの違いってなんでしょうか?

いままでL3SWで制御していたものをFWにする場合、どんな利点があるのかを知りたく、質問させていただきました。

ざっくりとした質問で申し訳ないですが、ぜひ教えていただけますと嬉しいです。

コメントありがとうございます!

L3SWにはなく、FWにあるのは『ステートフル・インスペクション』機能です。

これは通信の往復を見て、返りの通信を動的に許可する機能です。これにより、返りのルールを書かずに済みますので管理が楽になります。

https://milestone-of-se.nesuke.com/nw-basic/fw/stateful-inspection/

L3SWのACLには『establish』キーワードにより返りの通信だけを許可するルールも作れますが、行きと返りの2行のルールが必要です。また、対応しているのはTCPのみです。

一方、FWのステートフル・インスペクションならUDPやICMPも動的に開けられます。

早速返信くださりありがとうございます!

ステートフルインスペクションの記事も拝見させていただきました。非常にわかりやすく参考になりました、ありがとうございます。

重ねてもう1点質問させてほしいのですが、FWの代わりにL3SWを使用している場合、やはりセキュリティとしては弱いでしょうか。

ログ調査の観点では違いがあると思うのですが、通信制御や不正アクセス防御といった意味ではそこまで変わりはないでしょうか?

何度もすみませんが、ご回答いただけたら幸いです。

NWアドレス単位でザクッとアクセスを拒否するようなものであれば不正アクセス制御という観点ではほぼ変わりはないですね。おっしゃる通りログの扱いはFWが断然優秀ですが。

サーバ単位で制御するならFWのほうが設計・設定が楽ですし、設計・設定が楽ということは設定ミスも起こりにくいので結果、一般的にはFWのほうがセキュリティは高くなります。

さらに言うと、最近のFWはUTMと呼ばれるタイプがほとんどで、UTMでは悪意ある通信に対する防御機能もあります。ただし、SSL/TLS(https等)やIPsecで暗号化されている通信は防御できないし、最近ではほとんどSSL/TLSで暗号化されているため、SSL/TLS復号化と組み合わせないとほぼ効果は無いです。

https://milestone-of-se.nesuke.com/nw-basic/tls/decrypt-intercept/