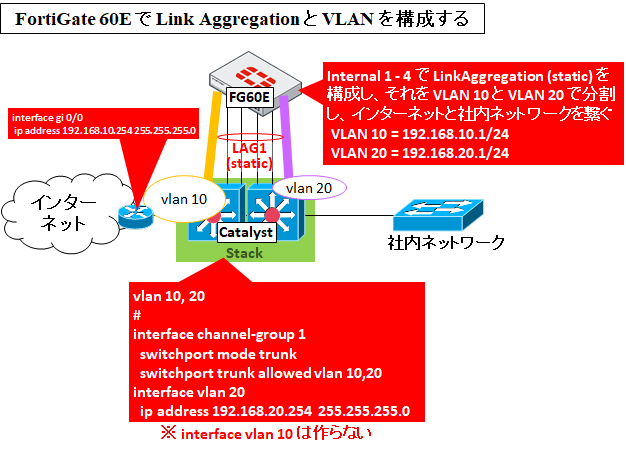

やりたいこと

FortiOS v6.2 以降から、60E 等のエントリクラスの機種でも Link Aggregation が使えるようになりました。

今回は FortiGate 60E を使って 4 本の 1000Base-T を 1 つの LAG (Link Aggregation Group) にまとめて物理的な耐障害性を高めつつ、VLAN で分割することで柔軟なネットワーク設計を実現したいと思います。

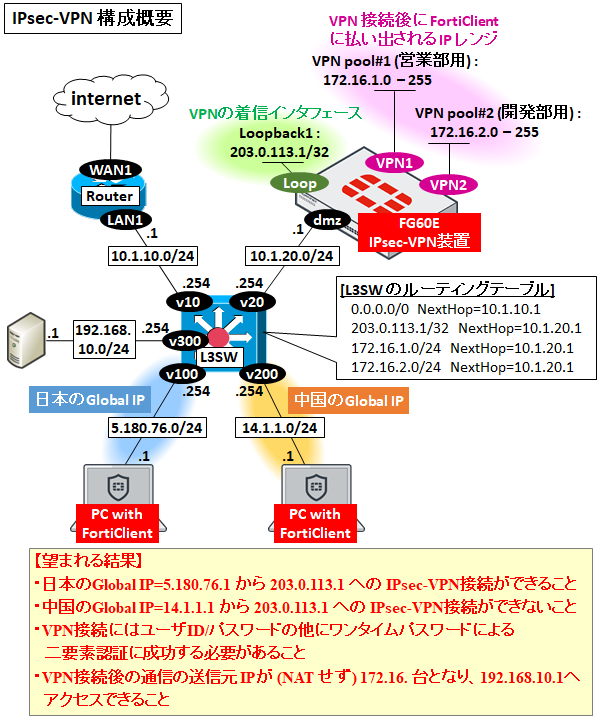

具体的には以下の構成。

Link Aggregation は Dynamic (LACP) ではなく Static にします。

手順

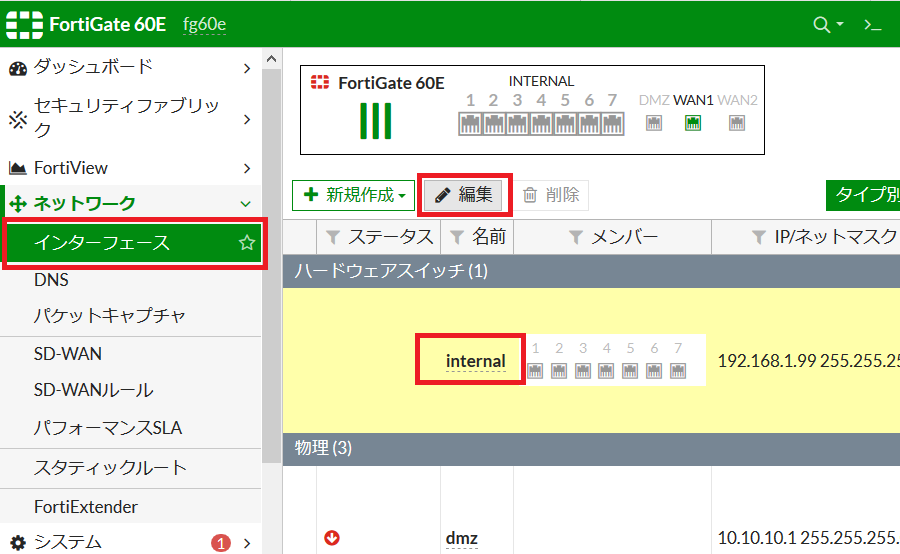

1. Link Aggregation を構成するインタフェースを internal のメンバーから外す

internal のメンバーに入っているインタフェースは Link Aggregation のメンバーに選択できません。なのでまずは Link Aggregation を構成したいインタフェースについて、internal のメンバーから外します。この例では internal 1-4 を外します。

「ネットワーク」の「インターフェース」をクリックし、「internal」を選択し、「編集」をクリック。

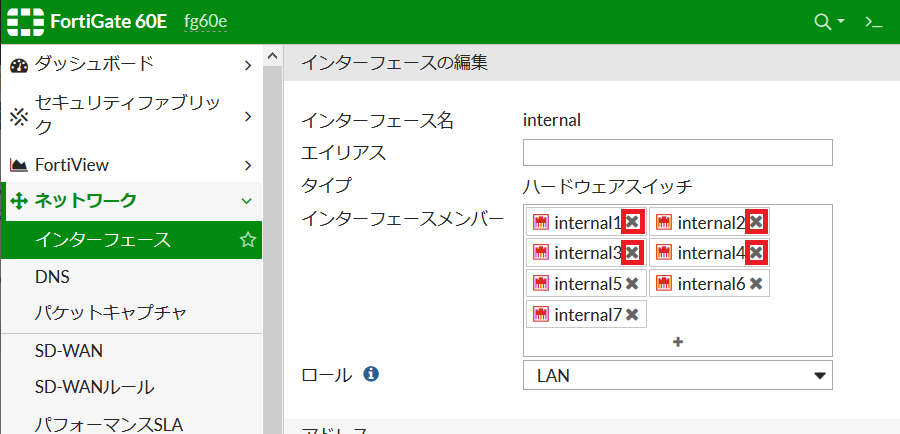

internal 1 - 4 の横の × ボタンをクリック。

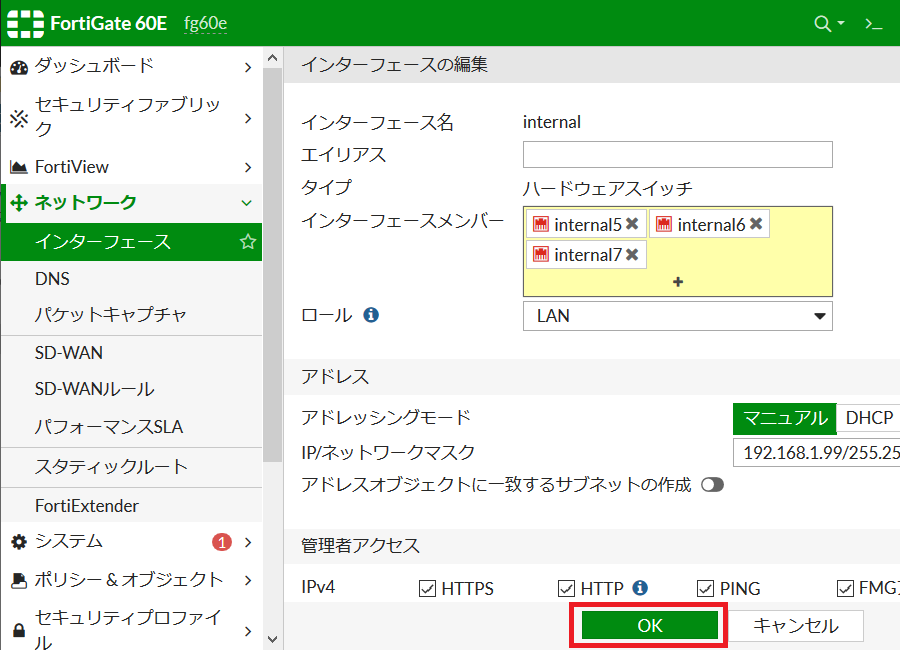

メンバーから削除できたら「OK」をクリック。

2. Link Aggregation (Static) を設定する

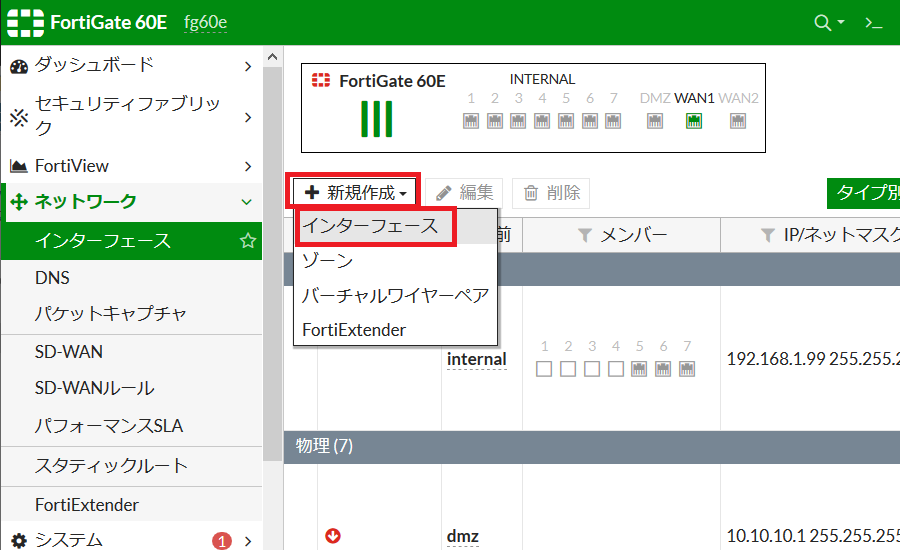

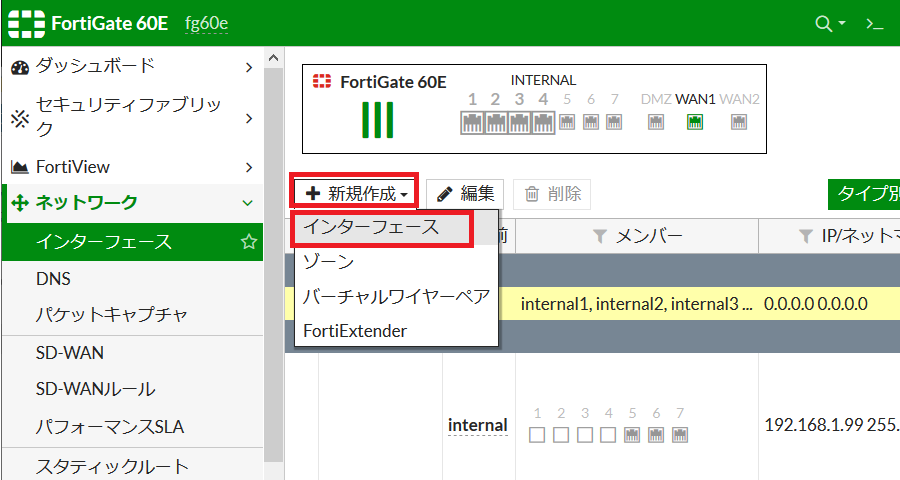

同じく「インターフェース」の「新規作成」から「インターフェース」をクリック。

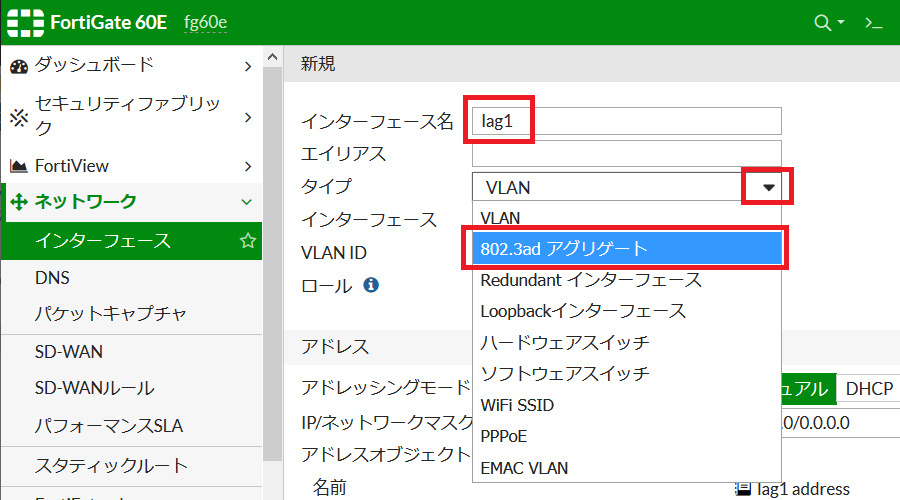

インターフェース名を付けます。ここでは lag1 と付けます。「タイプ」の欄から「802.3ad アグリゲート」を選択します。(FortiOS v6.2 以降から表示されるようになります)

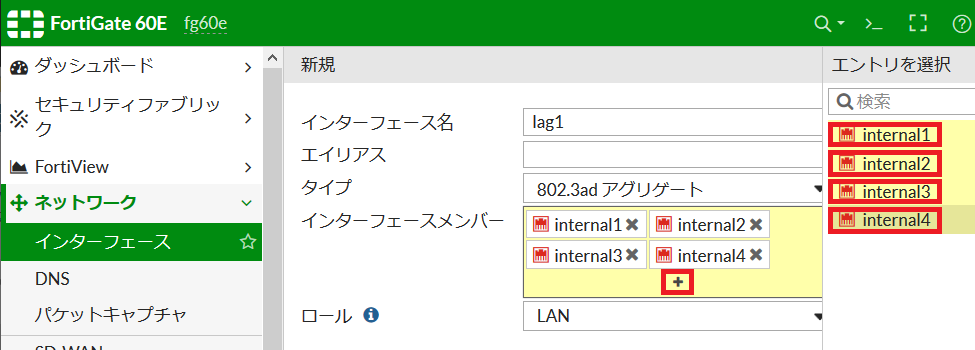

インターフェースメンバーの + ボタンをクリックし、右側に表示される internal1 - internal4 を全て選択します。

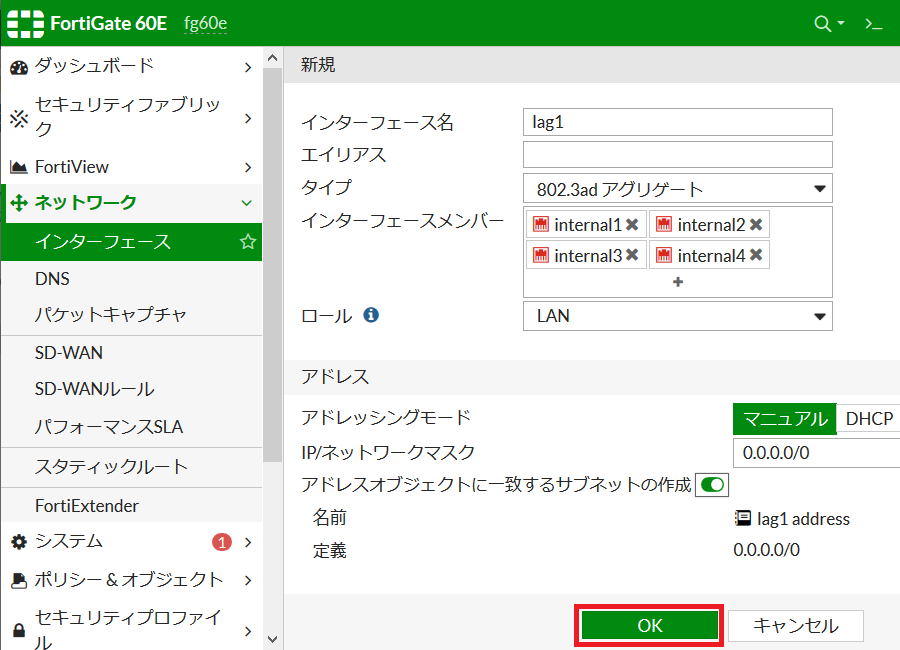

選択できたのを確認して「OK」をクリック。アドレスはそのまま (0.0.0.0/0) でよいです。(VLAN インタフェースに IP を付与するため)

なお、デフォルトでは LACP を使うため、Static で LAG 構成にするには CLI で以下のようにします。

fg60e # config system interface fg60e (interface) # edit lag1 fg60e (lag1) # set lacp-mode static

3. VLAN インタフェースを複数作成する

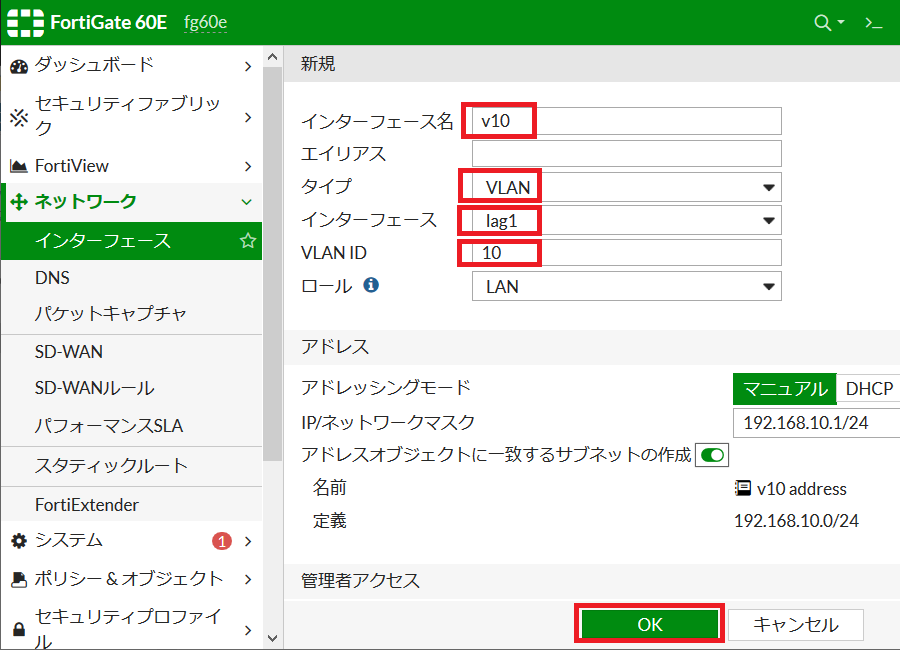

最後に、lag1 インタフェース配下に VLAN インタフェースを作成します。先ほどと同じように「新規作成」から「インターフェース」をクリックします。

「インターフェース名」は v10 とします。「タイプ」は VLAN 、インターフェースは先ほど作成した LinkAggregation のインタフェース lag1 を指定します。「VLAN ID」は 10 とします。これで「OK」ボタンをクリックします。

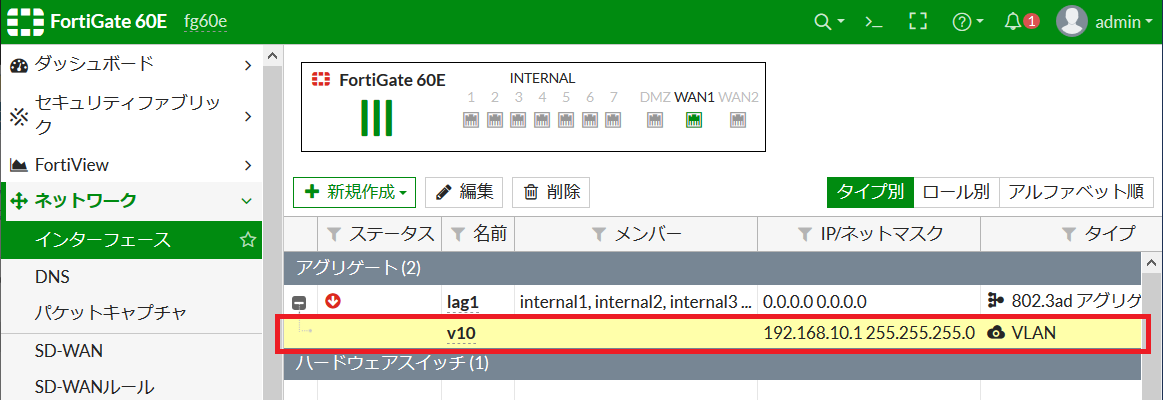

すると以下のように lag1 の下に v10 が作られました。

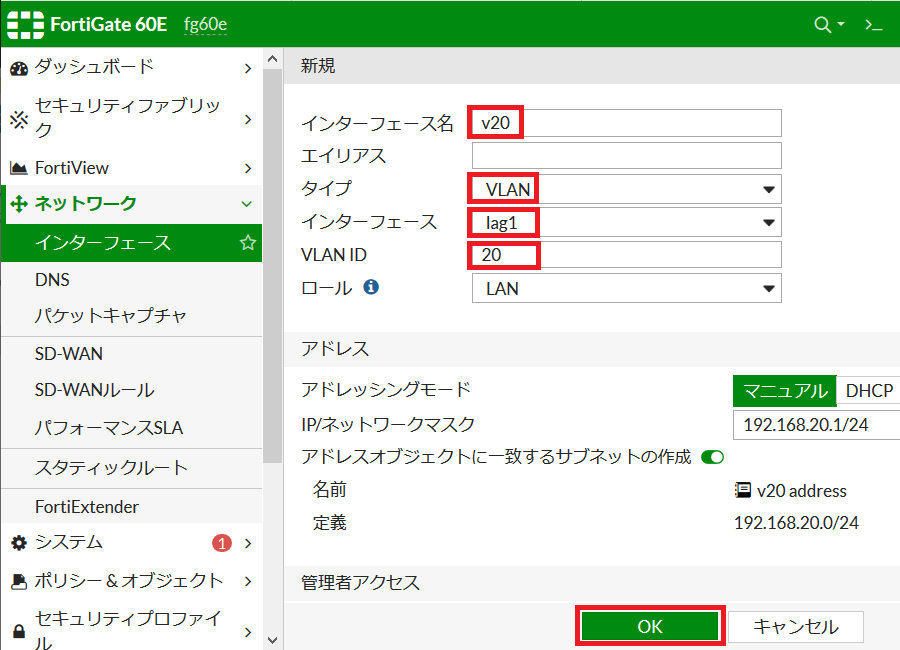

今度は VLAN 20 のインタフェースを作成します。先ほどと同様、新規作成からインタフェースを選択し、以下の画面で「インターフェース名」を v20、タイプを「VLAN」、インターフェースを「lag1」に指定します。VLAN ID は 20 です。そして「OK」ボタンをクリックします。

最終的に以下のように表示されます。

この状態で internal1 - internal4 を対向の L3 スイッチの LAG (static) が設定されているインタフェースに接続して完成です。

以上、FortiGate での LAG および VLAN 設定手順でした。

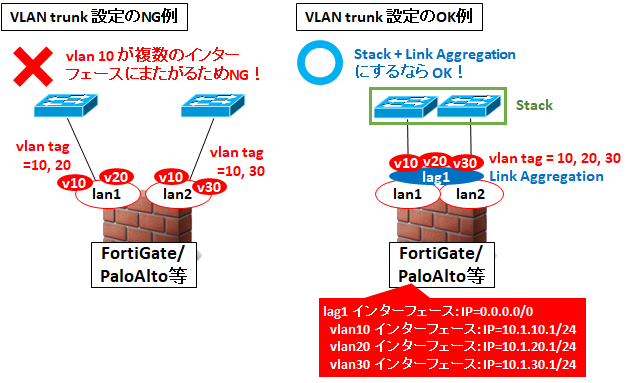

VLAN 設定の注意点と tag, untag

これは実は FortiGate だけでなく PaloAlto 等でもそうなのですが、同じ VLAN は複数のインタフェースに持たせることはできません。

今回の例のように Link Aggregation をした上で VLAN を使うのであれば OK です。(ただし当然、対向のスイッチは物理的に 1 つであるか、スタック等で論理的に 1 つになっている必要がある。)

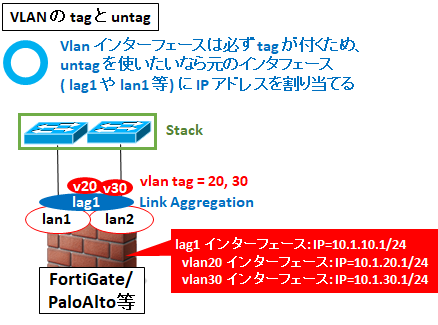

また、VLAN インタフェースは必ず tag が付きます。もし untag を使いたいなら元のインタフェースに IP アドレスを割り当てれば OK です。

コメント

たまたま見させていただきました。

色々なご情報を掲載されており、勉強になります。

Vlanのお話ですが、下記のような設定は可能です。

認識に相違ありましたら無視頂いて問題ありません。

下記では lag1-v10、lag2-v10 インターフェースを同じ VIDで構成した

内容となります。

FGT # show system interface lag1-v10

config system interface

edit “lag1-v10”

set vdom “root”

set device-identification enable

set role lan

set snmp-index 15

set interface “lag1”

set vlanid 10

next

end

FGT # show system interface lag2-v10

config system interface

edit “lag2-v10”

set vdom “root”

set device-identification enable

set role lan

set snmp-index 16

set interface “lag2”

set vlanid 10

next

end

FGT # show system interface lag1

config system interface

edit “lag1”

set vdom “root”

set type aggregate

set member “internal2” “internal3”

set device-identification enable

set lldp-transmission enable

set role lan

set snmp-index 13

next

end

FGT # show system interface lag2

config system interface

edit “lag2”

set vdom “root”

set type aggregate

set member “internal4” “internal5”

set device-identification enable

set lldp-transmission enable

set role lan

set snmp-index 14

next

end

FGT # show system switch-interface

config system switch-interface

edit “sw-v10”

set vdom “root”

set member “lag1-v10” “lag2-v10”

next

end

FGT # show system interface sw-v10

config system interface

edit “sw-v10”

set vdom “root”

set ip 192.168.10.99 255.255.255.0

set type switch

set device-identification enable

set lldp-transmission enable

set role lan

set snmp-index 17

next

end

情報ありがとうございます!今度きかいがあれば試したいと思います!

ちなみに、同セグでfwを通過するときはデフォルトでは暗黙の許可になるのですかね?(明示的に拒否したら通信不可になる?)

ご返信、ありがとうございます。

今回の設定例では lag1-v10、lag2-v10を sw-v10名のスイッチインターフェースに

メンバー定義しております。

スイッチインターフェースは L2 Switchと同等の処理となりますので、メンバー間

の通信は許可になります。

Firewallを利用したい場合は、スイッチインターフェースの設定より、

FGT (sw-v10) # set intra-switch-policy

implicit Traffic between switch members is implicitly allowed.

explicit Traffic between switch members must match firewall policies.

FGT (sw-v10) # set intra-switch-policy explicit

に変更することでメンバー定義したインターフェースを Firewall Policyの

Src、Dstインターフェースに利用する事が可能になります。

この場合、拒否がデフォルトの処理となり、Firewall Policy定義がない

通信は L2 Switchのメンバーであっても拒否の動作になります。