Active Directoryドメイン参加PCの起動シーケンス

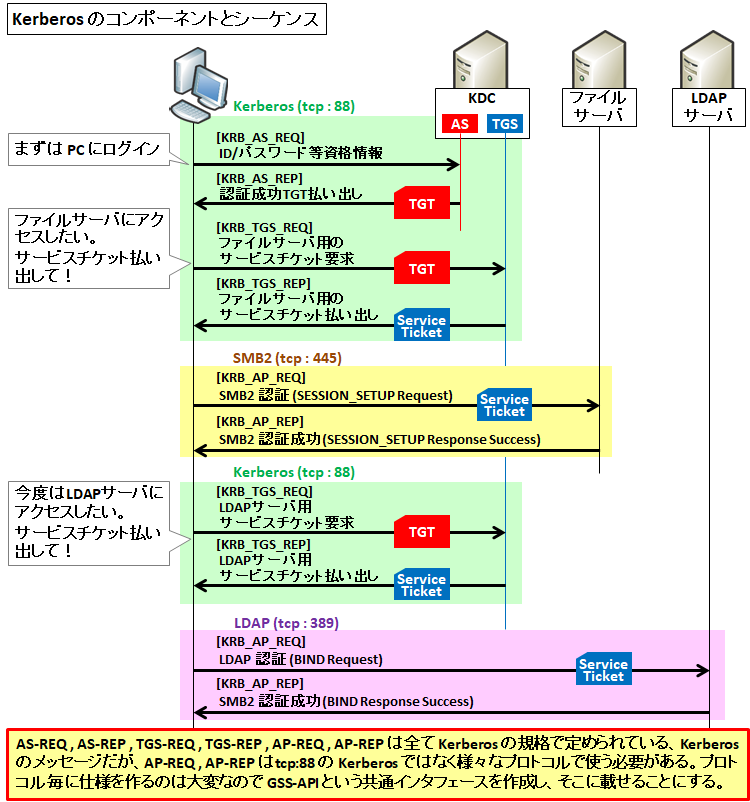

Active Directory では認証プロトコルとして Kerberos を使っています。

Kerberos の詳細については以下をご参照下さい。

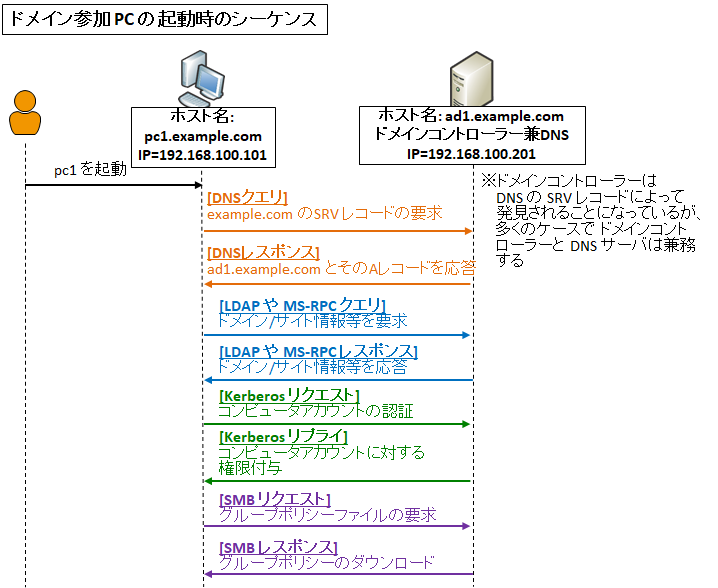

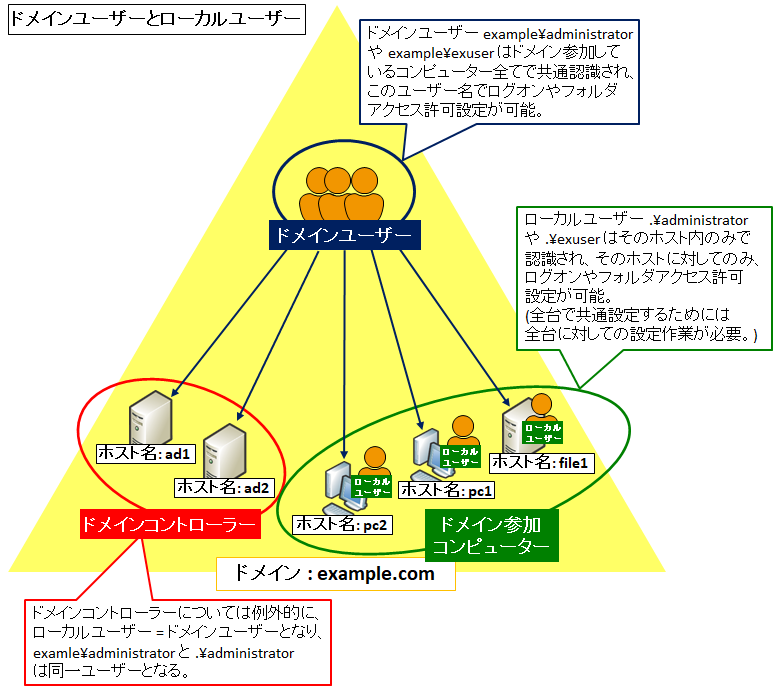

認証というと一般にユーザ認証を思い浮かべると思いますが、実は Active Directory ではコンピュータ認証も実施しています。これはドメイン参加している PC が別物に成り代わって無いかを調べます。その後、MS-RPC (DCE-RPC) の Netlogon による「セキュアチャネル」が確立されます。セキュアチャネルは RPC プロトコル上で「ドメイン参加コンピュータ」と「ドメインコントローラ」を安全に接続する方式です。

ドメインに参加した PC の起動シーケンスの概要を以下に示します。

実際のパケットキャプチャ (.pcap) を以下からダウンロードできます。

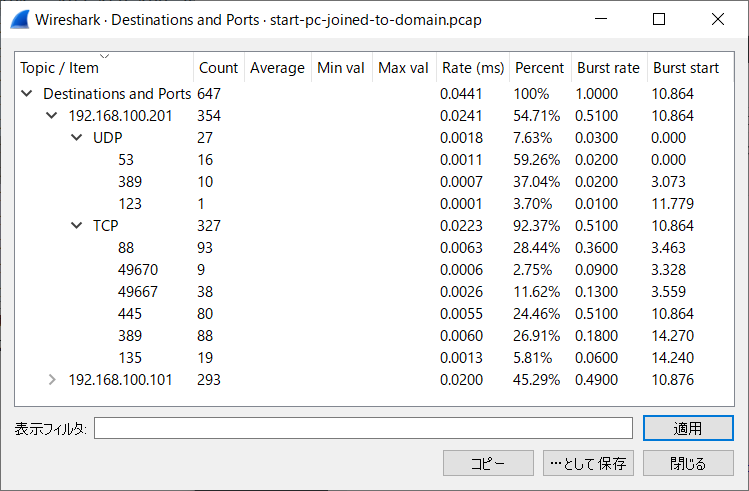

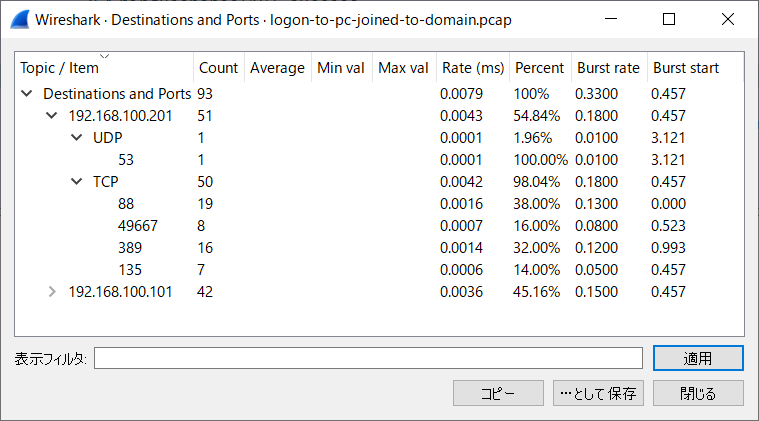

上記 .pcap ファイルを Wireshark のメニューバーの「統計(S)」⇒「IPv4 Statistics」⇒「Destinations and Ports」で統計を取ってみると以下のようになります。

UDP の 53 は DNS, 389 は CLDAP (Connectionless LDAP), 123 は NTP です。NTPはログオンシーケンスと直接は関係ありませんが、時刻同期は Kerberos 認証では必須です。

TCP の 88 は Kerberos, 49670 と 49667 と 135 は MS-RPC, 445 は SMB/CIFS, 389 は LDAP です。

Active Directoryドメイン参加PCのログオンシーケンス

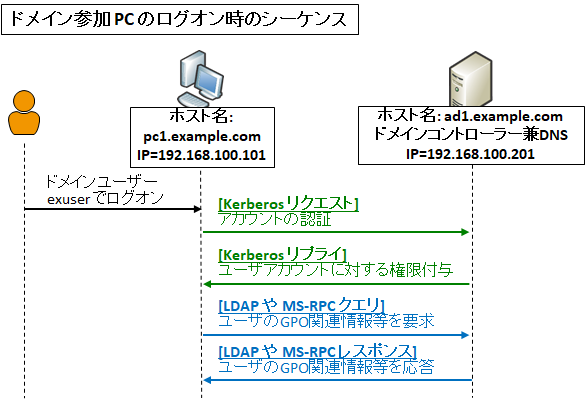

ログオンシーケンスの概要を以下に示します。

実際のパケットキャプチャ (.pcap) を以下からダウンロードできます。

上記 .pcap ファイルを Wireshark のメニューバーの「統計(S)」⇒「IPv4 Statistics」⇒「Destinations and Ports」で統計を取ってみると以下のようになります。

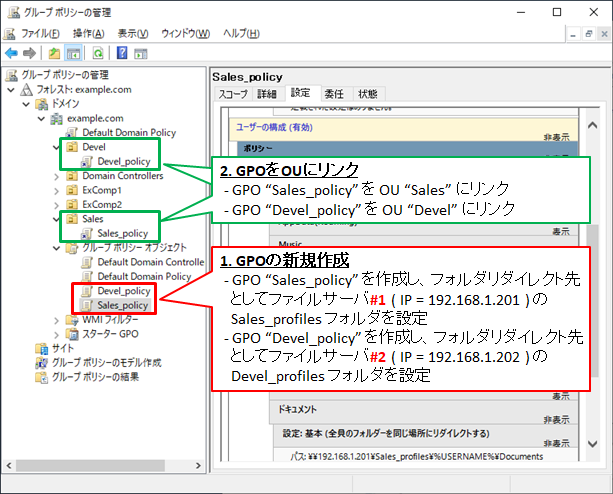

LDAP ではユーザーの構成として適用すべきグループポリシーの場所を検索しているようですが、グループポリシーの設定ファイル自体は PC 起動時にダウンロード済のため、ユーザ認証のタイミングではダウンロードする挙動は見られませんでした。

コメント