Active Directory のドメイン参加とは

Active Directory にはドメイン参加した PC やサーバをコントロールする大きな力があります。

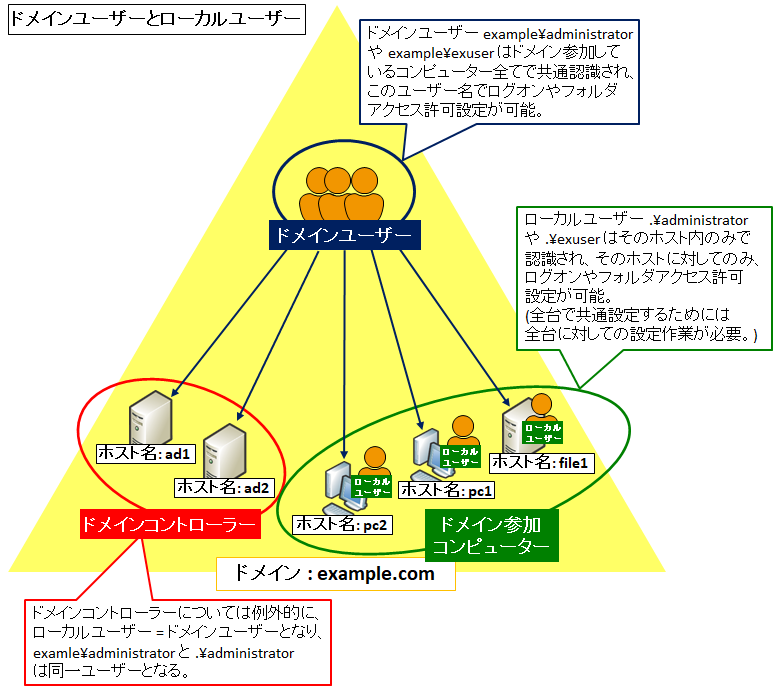

初期セットアップした状態の PC は『WORKGROUP 環境』ですが、社内のドメインコントローラの管理下に入ることを『ドメイン参加』と言い、この操作を行うことで『ドメイン環境』になることができます。

ドメイン参加はクライアント側 (ドメイン参加したい PC やサーバ) での操作が必要です。

ドメイン参加のメリット・デメリット

一般ユーザのメリット・デメリット

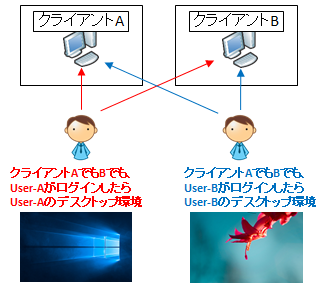

一般ユーザにとってのメリットは、ドメインユーザでログインすることで、ドメイン配下のどの PC にログインしても、常に自分の環境を維持できることです。いわゆる『フリーアドレス』を実現することができます。

これはデフォルトで設定されるわけではありませんが、移動ユーザープロファイル/フォルダリダイレクトの機能を使って実現されます。

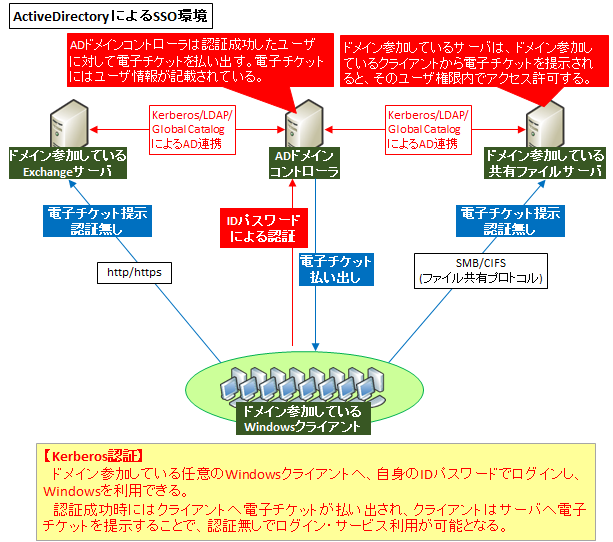

また、ドメイン参加している共有ファイルサーバや Exchange サーバ等の『Kerberos のシングルサインオン対応しているサーバ』へのアクセスは、認証無しでアクセス可能になります。

一方、デメリットとしては PC の設定に制限が掛かることです。制限の掛かった設定については変更しようとしてもグレーアウトされ変更できなくなります。

これは後述する『グループポリシー』という機能によって管理者が意図した通りに制限を掛けるためです。管理者にとっては一元管理という面でメリットになるのですが、一般ユーザにとってはデメリットです。

管理者のメリット・デメリット

管理者にとってのメリットは、いくつかあります。

まず前述の通り、『グループポリシー』という機能を使うことで、管理者の意図した通りに PC の制御ができます。Windows Update を定期的に実行するように強制したり、Windows Firewall を強制的に有効にしたり、移動ユーザープロファイル/フォルダリダイレクトを有効にしてユーザデータをファイルサーバ上で集中管理することもできます。

また、ファイルサーバのアクセス権設定をローカルユーザではなくドメインユーザで集中管理できます。ローカルユーザを使う場合はファイルサーバが複数台あるときはそれぞれに対してローカルユーザを作成し、そのユーザに対してのアクセス権を与える必要がありますが、そうではなく、ドメインユーザに対してアクセス権を与えれば、いちいちユーザを作成せずとも、各サーバでドメインユーザに対して適切なアクセス権を与えることができます。

このあたりのより具体的な説明については以下をご参照下さい。

このように、Active Directory はセキュリティ向上や管理性向上のために使われます。

管理者のデメリットはあまり無いです。

ドメイン参加の手順

前提としてドメインコントローラが構築されている状態とします。

ドメイン参加したい PC やサーバ側で以下の手順を行います。

1. DNS サーバの設定変更 (必要に応じて)

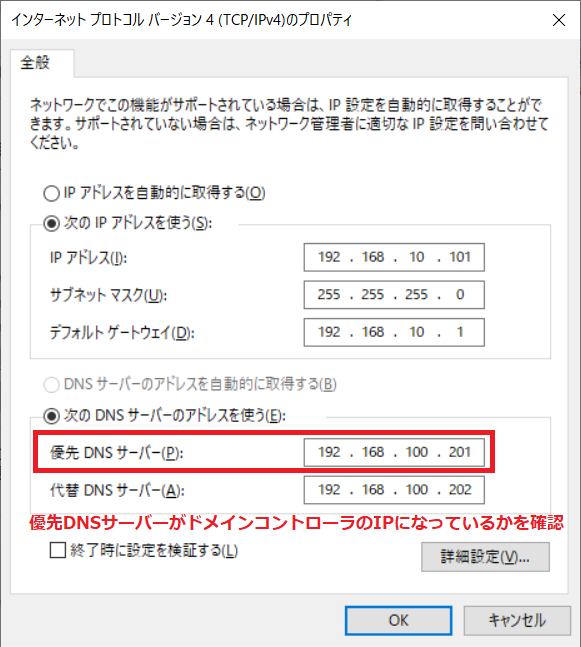

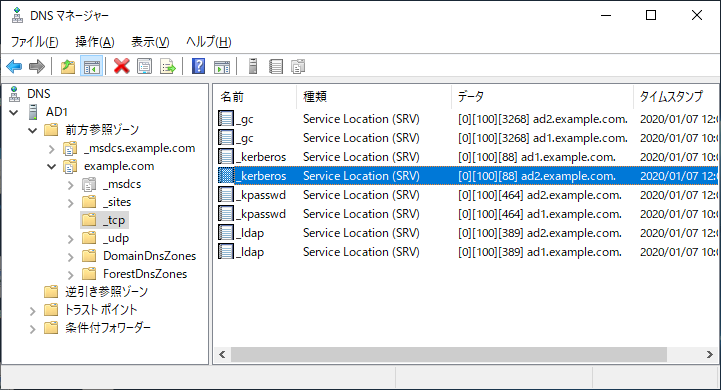

PC 側の DNS サーバの設定を『ドメイン管理下の SRV レコードを保有する DNS サーバ』に向けます。これはほとんどのケースで、ドメインコントローラ (いわゆる AD サーバ) に対して向ければ OK のはずです。(ほとんどのケースで、ドメインコントローラとDNSサーバが兼務しているため。)

最初から向けられているケースもありますので、その場合はこのステップは不要です。

2. WORKGROUP 環境からドメイン環境に指定し、再起動

PowerShell でのやり方

コマンド 1 つで完了します。

管理者権限で PowerShell を起動し、Add-Computer を打ちます。

PS C:> Add-Computer exampleその後再起動すればドメイン参加されます。

GUI でのやり方

コントロールパネルの「システム」から設定変更をします。下記画面の「設定の変更」をクリックします。

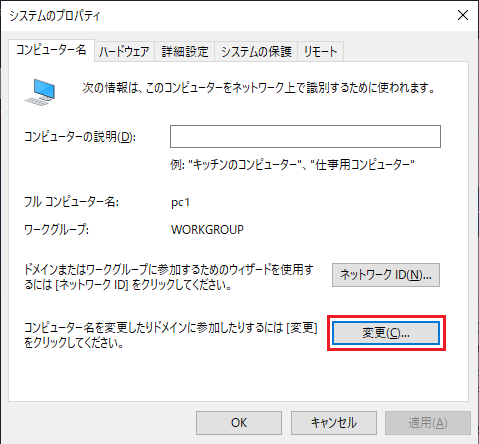

コンピューター名の「変更」をクリックします。

所属するグループをワークグループから「ドメイン」に変更し、ドメイン名を入力し、OK ボタンをクリックします。

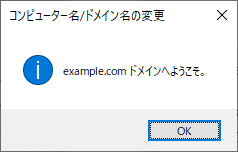

ドメイン管理者の ID / パスワードを入力し、以下の画面が表示されれば完了です。(ドメイン管理者ではなくドメインユーザでも 10 台までなら参加させることができます。)

ドメイン参加をすると Active Directory ドメインコントローラ内でドメイン参加した PC を表す『コンピューターアカウント』が作られます。

『コンピューターアカウント』はデフォルトで『Computers』という OU (コンテナ) に作成されますが、あらかじめ手動で別の OU にコンピューターアカウントを作成しておけば、ドメイン参加時にホスト名に合致するコンピューターアカウントが流用されます。

3. ドメインユーザでログイン

あらかじめ配られたドメインユーザの ID / パスワードを使ってログインします。ドメインの指定方法はユーザ名の前に『ドメイン名\』をつけるか、ユーザ名の後に『@ドメイン名』をつけます。

example.com ドメインで exuser01 でログインする場合の例

ドメイン参加・再参加できない場合の注意点

DNSサーバは正しいか?

ドメイン参加できないケースのほとんどは、ドメイン参加を行うクライアント側の『プライマリ DNS サーバ』の設定が不適切なことです。

再度、クライアント側の DNS サーバ設定を確認しましょう。

コンピュータ名は重複していないか?

ホスト名が重複している場合、後にドメイン参加した PC によってコンピュータアカウントが上書きされてしまいます。

その場合、上書きされた PC はセキュアチャネルが確立できず、ログオン時にエラーとなります。

『競合を発生している無効なアカウントを削除してもらってください。』や『このワークステーションとプライマリ ドメインとの信頼関係に失敗しました。』と表示される場合、『コンピューターアカウント』のホスト名が他と重複している可能性があります。

重複ホストが無いかを確認し、必要に応じてドメインコントローラ上から該当ホスト名のコンピュータアカウントを削除してから、再参加をしてみましょう。

ちなみに、この状態はいわゆる「セキュアチャネルが破損した状態」です。コンピュータアカウントのパスワードが不一致になるためです。詳細は以下をご参照下さい。

ドメインユーザを使っていないか?

ドメインユーザでもドメイン参加させることは可能ですが、10台までという制限があります。これはメニューバーの「表示」⇒「拡張機能(V)」をONにした後、ドメイン名 (この例だと example.com) を右クリックしてプロパティを開き、「属性エディター」タブから確認できます。

ms-DS-MachineAccountQuota が 10 となっていることが確認できます。この設定により、一般のドメインユーザでは 10 台までしかドメイン参加させることができません。大量の PC をドメイン参加させるためにはドメイン admin を使いましょう。

Windows Home 等のドメイン非対応の OS を使っていないか?

そもそもの話で、ドメイン参加可能な Windows は Windows 10 Pro/Enterprise 等です。Windows 10 Home はドメイン参加できません。

ドメイン参加時のパケットキャプチャ

.pcap 形式のものを以下からダウンロードできます。

コメント