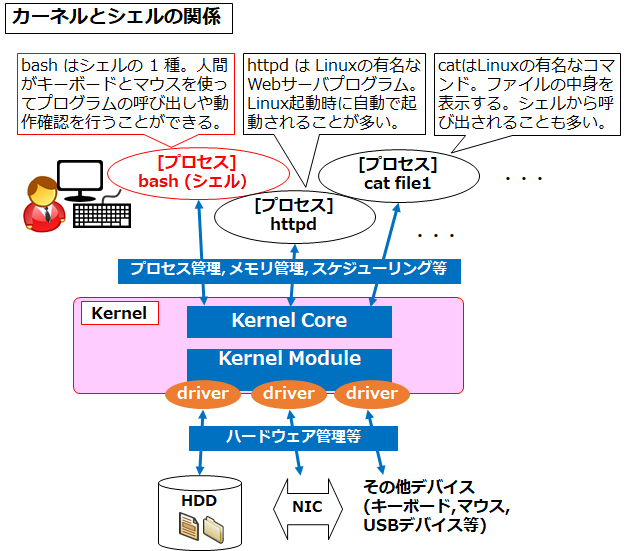

ディスク暗号化とは

HDD や SSD 等を丸ごと暗号化する仕組みです。

Microsoft 純正の BitLocker というアプリケーションが有名です。

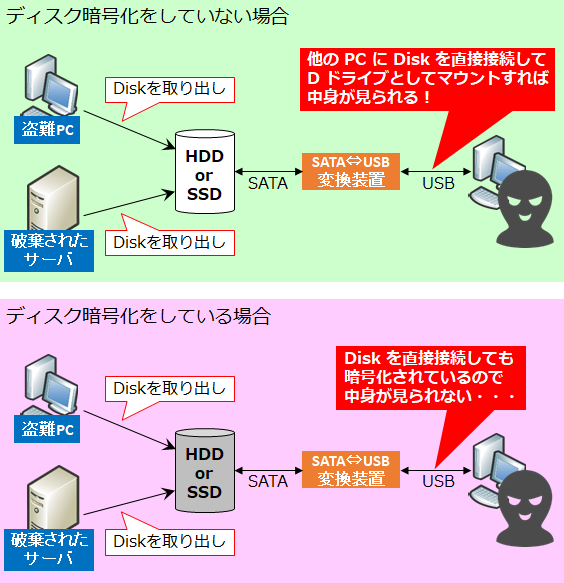

ディスク暗号化は主に「PC の盗難」や「ディスク破棄時 (PC,サーバ限らず)」等に他者から情報を読み取られることを防ぐソリューションです。

ディスク暗号化をしていない場合、PC 本体の盗難や破棄されたサーバのディスクの盗難があった場合、ディスクだけ抜かれて、他の PC から以下製品などを使って接続され、ファイルを見られたり盗まれる可能性があります。

ディスク暗号化をしていれば、他の PC から外部ディスクとして接続しようとしても暗号化されているので (BitLocker の回復キーのような管理者用キーを持っていない限り、) 見られることはありません。

ディスク暗号化は主に企業のシステム管理者が管理することが多いです。

ファイル暗号化とは

ユーザがファイル単位で暗号化をする仕組みです。

Microsoft 純正の EFS (Encrypting File System) というアプリケーションが有名です。

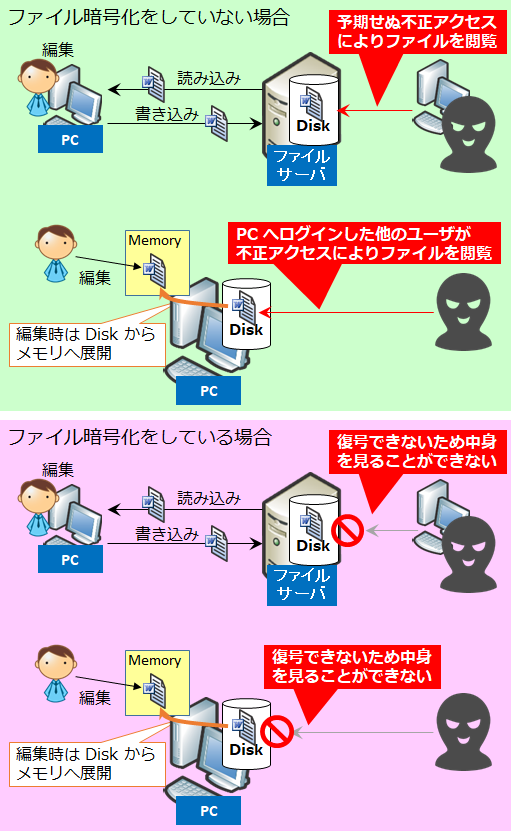

ファイル暗号化は主に利用中の PC, ファイルサーバのファイルシステム内で、他人に見られたくないファイルを暗号化し、保護するものです。

もちろん、「PC の盗難」や「ディスク破棄時」等のディスク暗号化で防ぐようなケースにも有効ですが、どちらかというと「PC やファイルサーバの稼働中における予期せぬディスクへの物理アクセス」が防御対象になります。

これは、ディスク上では暗号化された状態を保持しつつ、メモリに入るときにメモリ上で復号され、ファイルを編集した後にメモリからディスクへ書き込むときにディスク上で暗号化される、という特性から見ると理解しやすいでしょう。

例えば通話・チャットアプリの LINE の PC 版では、ある Windows ユーザがチャットした履歴は PC にもキャッシュとして保存されますが、これを同じ PC を使っている管理者ユーザはその LINE のキャッシュファイルにもアクセスできてしまいます。ですが、LINE が独自にファイルを暗号化しているため、そのキャッシュに紐づく正規の LINE ユーザアカウントでないと暗号化を解くことができないようになっています。

また、EFS でもポリシーを設定し、「特定のフォルダに格納したら自動で暗号化」というのが可能です。

LINE や EFS 自動暗号化のようなユーザが何もしなくても暗号化されるような設定はアプリ開発者やシステム管理者が行いますが、EFS ではユーザが手動でファイル単位で設定することも可能です。

ディスク暗号化とファイル暗号化のメリット・デメリット比較

以下に一般的なディスク暗号化とファイル暗号化の比較例を示します。

| ディスク暗号化 | ファイル暗号化 | ||

|---|---|---|---|

| 主な 防御 対象 | PC の盗難, 破棄ディスク の不正利用 | 〇 ディスク全体 | △ 暗号化した ファイルのみ |

| 稼働中の 予期せぬ ディスク アクセス | × 起動後は復号 | 〇 メモリ内で復号 ディスク内は暗号化を維持 | |

| 設定者 | 主にシステム管理者 個人端末は個人 | 自動暗号化=システム管理者 手動暗号化=一般ユーザ | |

コメント