前提

以下記事のように 2 台のWindows Server 2022 を Servercore にてインストールした状態からスタートとします。

また、一部 SSH 接続ではできないところがありますので、コンソールから操作してください。

AD DS のインストール、および構成 (1 台目)

まずはインストール。

PS C:\> Install-windowsfeature -name AD-Domain-Services

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True No Success {Active Directory ドメイン サービス, リモ...次に構成。新規に example.com フォレストを作ります。

PS C:\> install-addsforest -domainname example.com SafeModeAdministratorPassword: ******** SafeModeAdministratorPassword を確認してください: ******** ターゲット サーバーは、ドメイン コントローラーとして構成され、この操作が完了すると再起動されます。 この操作を続行しますか? [Y] はい(Y) [A] すべて続行(A) [N] いいえ(N) [L] すべて無視(L) [S] 中断(S) [?] ヘルプ (既定値は "Y"): A Message Context RebootRequired Status ------- ------- -------------- ------ 操作は正常に完了しました DCPromo.General.3 False Success

AD DS のインストール、および構成 (2 台目)

まずは DNS を 1 台目の AD DS に向けます。

PS C:\> Get-NetAdapter -ifIndex 3 | Set-DnsClientServerAddress -ServerAddress "192.168.0.201"そして 1 台目と同様、AD DS のインストールを行います。

PS C:\> Install-windowsfeature -name AD-Domain-Services次に、既存のフォレストに追加します。

PS C:\> Install-ADDSDomainController -domainname example.com -Credential (Get-Credential "example\administrator")資格情報のパスワードを求められますので入力します。そして以下のように続きます。

SafeModeAdministratorPassword: ******** SafeModeAdministratorPassword を確認してください: ******** ターゲット サーバーは、ドメイン コントローラーとして構成され、この操作が完了すると再起動されます。 この操作を続行しますか? [Y] はい(Y) [A] すべて続行(A) [N] いいえ(N) [L] すべて無視(L) [S] 中断(S) [?] ヘルプ (既定値は "Y"): A

これにて 2 台もセットアップ完了です。

ドメインの設定状態確認

ドメインの設定状態を確認するには Get-ADDomain コマンドを使います。

PS C:\> Get-ADDomain | select-object *OU やユーザ、グループの操作

ご存知の通り、ActiveDirectory はマルチマスタなので、OU やユーザ、グループの追加等は 1 台目でも 2 台目でもどちらで操作しても構いません。

OU の新規作成

ユーザ用の OU [exusers] およびグループ用の OU [exgroups] を新規作成します。

PS C:\> New-ADOrganizationalUnit -Name exusers -Path "DC=example,DC=com" PS C:\> New-ADOrganizationalUnit -Name exgroups -Path "DC=example,DC=com"

グループ [ExGroup1] を新規作成します。

PS C:\> New-ADGroup -Name ExGroup1 -GroupScope Global -Path "OU=exgroups,DC=example,DC=com"ユーザ [exuser1] を新規作成します。-AccountPassword はセキュアな形式にしなければ設定できないようになっています。以下では $pwd にセキュアな形式に変換してそれを -AccountPassword に代入しています。

PS C:\> $pwd = ConvertTo-SecureString "P@ssw0rd" -AsPlainText -Force New-ADUser exuser1 -AccountPassword $pwd -Path "OU=exusers,DC=example,DC=com" -Enabled $true

次はワンライナーでユーザ [exuser2] を新規作成します。

PS C:\> New-ADUser exuser2 -AccountPassword (ConvertTo-SecureString -AsPlainText "P@ssw0rd" -Force) -Path "OU=exusers,DC=example,DC=com" -Enabled $trueグループへのメンバ追加

まず最初に ExGroup1 にメンバーがいないことを確認します。

PS C:\> Get-ADGroupMember -Identity ExGroup1次に、exuser1 と exuser2 を Exgroup1 に追加します。

PS C:\> Add-ADGroupMember -Identity ExGroup1 -Members exuser1,exuser2そして再び Get-ADGroupMember にてグループメンバを確認します。

PS C:\> Get-ADGroupMember -Identity ExGroup1

distinguishedName : CN=exuser1,OU=exusers,DC=example,DC=com

name : exuser1

objectClass : user

objectGUID : 6f9e4b25-e916-4722-9445-ac3c406bb052

SamAccountName : exuser1

SID : S-1-5-21-3112628217-3684344630-417839313-1107

distinguishedName : CN=exuser2,OU=exusers,DC=example,DC=com

name : exuser2

objectClass : user

objectGUID : 83200a8c-a4b5-49ef-b182-d5a8b4bf152a

SamAccountName : exuser2

SID : S-1-5-21-3112628217-3684344630-417839313-1106ドメインコントローラの降格

以下コマンドにてドメインコントローラを降格できます。

PS C:\> Uninstall-addsdomaincontrollerクライアントからの RSAT

『とはいえ [ActiveDirectory ユーザーとコンピューター] コンソールから見れないと不便すぎるぜ?』と思った方。心配ご無用。Windows Pro や Enterprise OS に RSAT ツールをインストールすればコンソールが使えるようになります。(Home はインストールできないみたいです。)

Windows 10 にて以下 URL から RSAT ツールをダウンロードします。

WindowsTH-RSAT_WS2016-x64.msu を選択し、次へをクリックし、インストールします。

すると、スタートメニューの「Windows 管理ツール」に「ActiveDirectory ユーザーとコンピューター」等の管理ツール一式がインストールされているのが見えます。

ドメイン管理者権限で起動すれば、すぐに操作ができるようになります。

AD DS インストール時の警告について

以下の表示について、補足します。

警告: Windows Server 2022 ドメイン コントローラーには、セキュリティ設定 "Windows NT 4.0と互換性のある暗号化アルゴリズムを許可する" の既定値が設定されています。これにより、セキュリティ チャネルセッションを確立するときに、セキュリティの弱い暗号化アルゴリズムの使用は許可されなくなります。

この設定の詳細については、サポート技術情報 (KB) の記事 942564 (http://go.microsoft.com/fwlink/?LinkId=104751) を参照してください。

これは NT 4.0 のマシンをドメイン参加させるために必要な設定ですが、現実問題として不要なケースがほとんどだと思われます。

この問題を修正するには以下の URL に案内されている通り、レジストリパスを設定追加するか、グループポリシーにて無効化するかのどちらかです。

一般的にはグループポリシーを使うでしょう。

まずはスタートメニューの「管理ツール」から「グループポリシーの管理」を起動しましょう。先ほどクライアントにインストールした RSAT でも良いですし、デスクトップエクスペリエンスのサーバであれば自サーバ上で直接起動でも良いです。

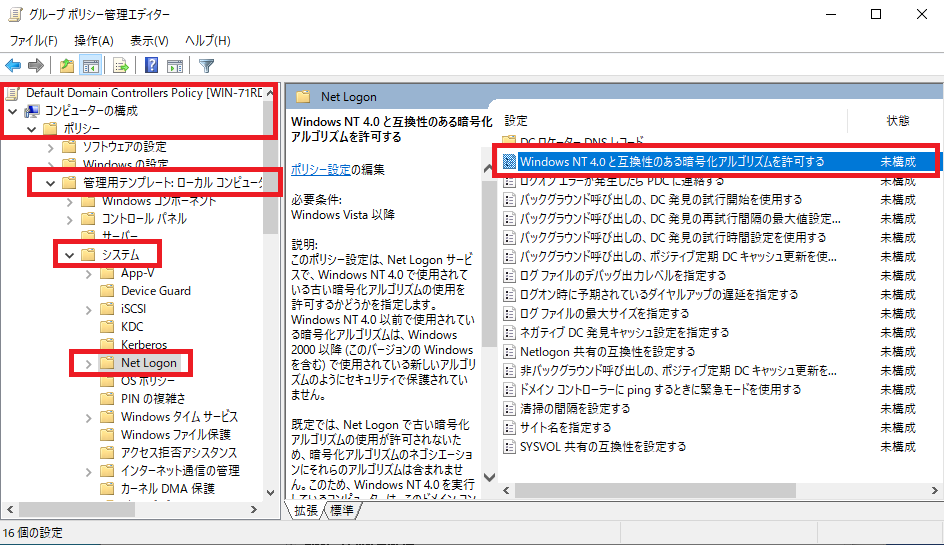

[Domain Controllers] にリンクされている [Default Domain Controllers Policy] を右クリックで編集します。

そして以下のように左ペインで [コンピューターの構成] ⇒ [ポリシー] ⇒ [管理用テンプレート] ⇒ [システム] ⇒ [Net Logon] を選択し、中央ペインの [Windows NT 4.0 と互換性のある暗号化アルゴリズムを許可する] をダブルクリックします。

すると以下の画面が表示されるので [無効] を選択して [OK] ボタンをクリックします。

これで対処完了です。

コメント